Kali Linux 2019.2 xsser填坑之旅

时间:2019-05-26 作者:zhankehua 评论:1 点击:7124 次

最近,利用周末时间研究一下kali linux下的安全测试工具。今天下载了最新版的kali linux(2019.2)研究xsser的用法时,发现kali linux 2019.2版下的xsser无论怎么执行都不成功。经过1天的研究,终于解决此问题,现记录下来,以备忘。

一、测试环境

kali linux 2019.2 (VM版)IP地址:192.168.18.145(注:我使用的虚拟机,使用NAT方式联网)

DVWA靶机(PHP版) IP地址:192.168.1.105 (注:我的实体机,使用wamp搭建的web服务器)

二、测试过程

1、首先登录靶机,获取登录后的cookie信息。

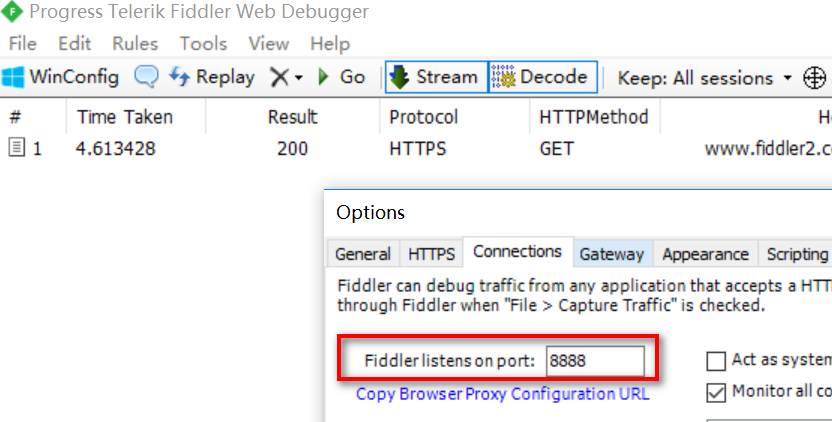

启动fiddler,代理端口设置为8888

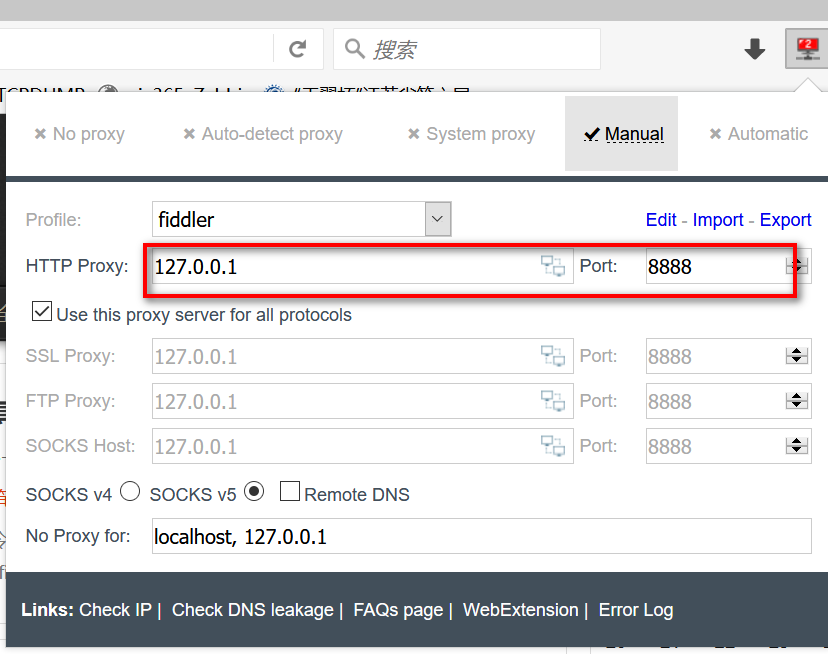

启动firefox,设置代理如下:

访问登录dvwa,获取登录信息

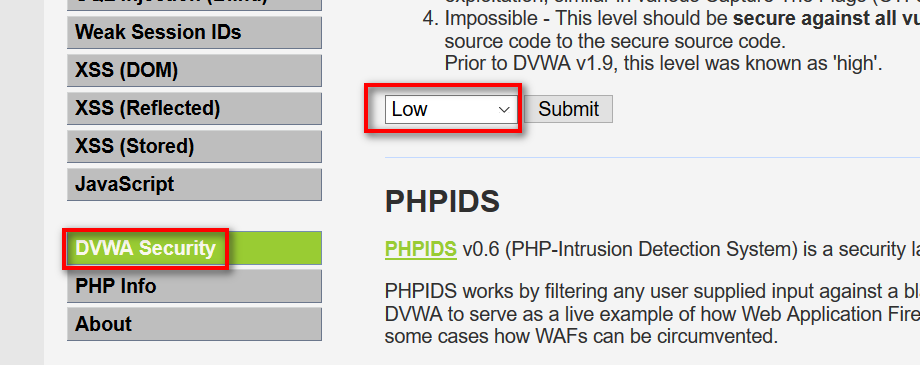

将安全级别设为low(注:方便测试xsser)

选择"XSS(Reflected)"

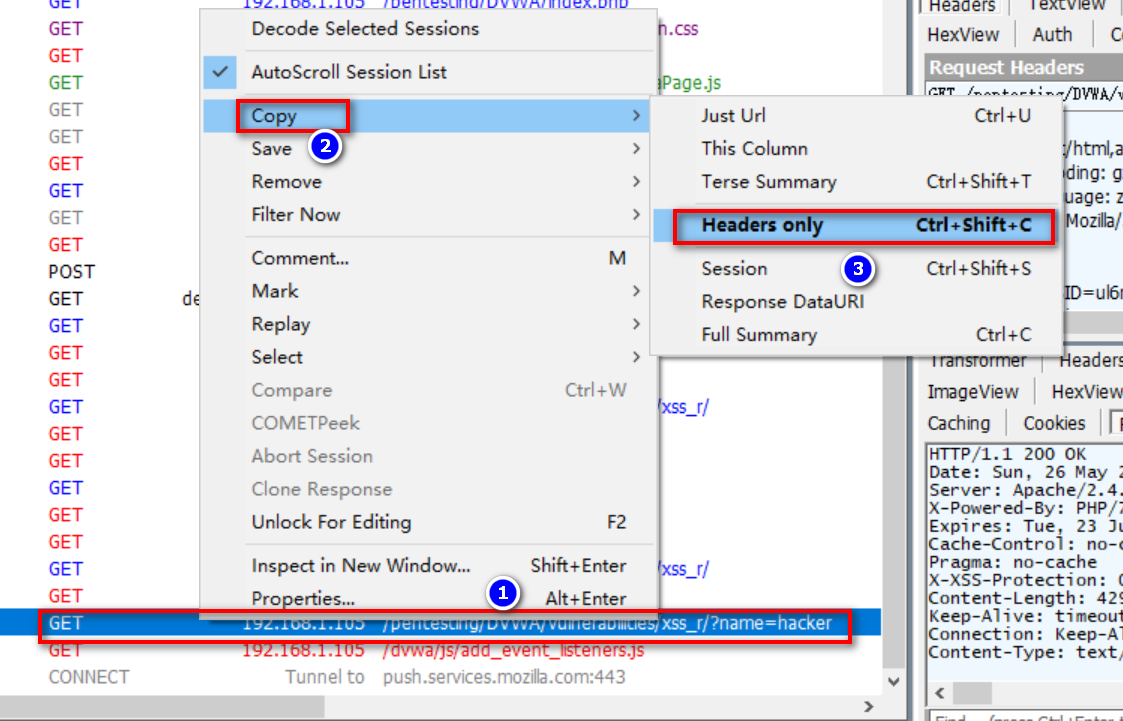

在输入框中输入hacker(注:任何单词都可以)

在fiddler中找到输入hacker的连接,然后将头信息拷贝出来

拷贝的信息如下:

GET http://192.168.1.105/pentesting/DVWA/vulnerabilities/xss_r/?name=hacker HTTP/1.1 Host: 192.168.1.105 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:56.0) Gecko/20100101 Firefox/56.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Referer: http://192.168.1.105/pentesting/DVWA/vulnerabilities/xss_r/ Cookie: security=low; PHPSESSID=ul6r615ae88ug40ld6tcvinj5u Connection: keep-alive Upgrade-Insecure-Requests: 1 HTTP/1.1 200 OK Date: Sun, 26 May 2019 01:48:40 GMT Server: Apache/2.4.35 (Win64) PHP/7.2.10 X-Powered-By: PHP/7.2.10 Expires: Tue, 23 Jun 2009 12:00:00 GMT Cache-Control: no-cache, must-revalidate Pragma: no-cache X-XSS-Protection: 0 Content-Length: 4291 Keep-Alive: timeout=5, max=100 Connection: Keep-Alive Content-Type: text/html;charset=utf-8

然后在kail linux中进行XSS测试,测试语句如下

xsser -u "http://192.168.1.105/pentesting/DVWA/vulnerabilities/" -g "xss_r/?name=XSS" --cookie="security=low; PHPSESSID=ul6r615ae88ug40ld6tcvinj5u" -s -v

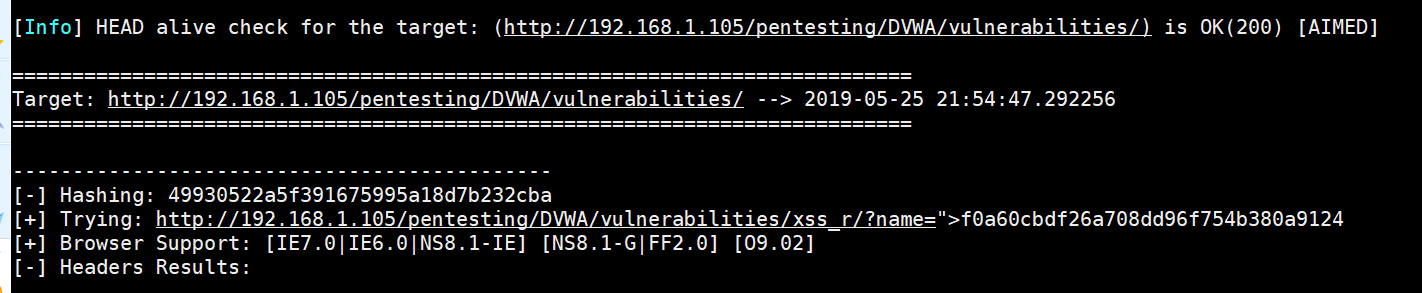

测试经果失败,如下图:

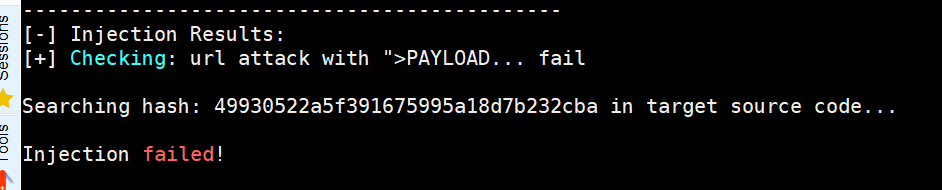

依据错误提示,好像是在结果中找不到注入的字符串。我用wireshark抓包发现,返回的内容中的确有注入的信息,如下图:

既然有信息,为什么检测不到呢?网上找了很久,没有一篇文件是解决此问题的。网上xsser的使用教程示例都是成功的,这是为什么呢?官方的示例也是这样用的,都能成功,难道是kali linux中的xsser有问题?

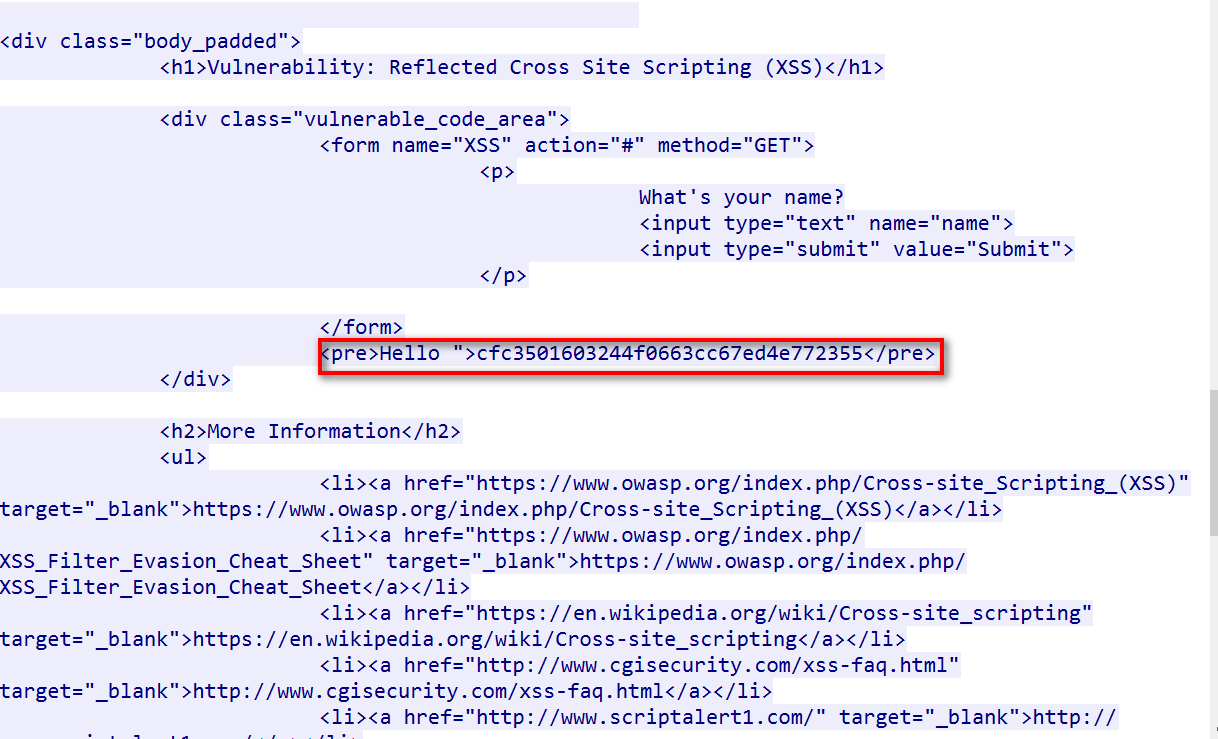

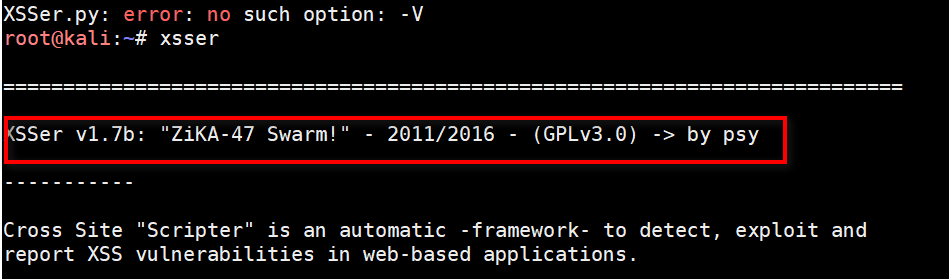

查看版本号,也是跟xsser官网上的一致。

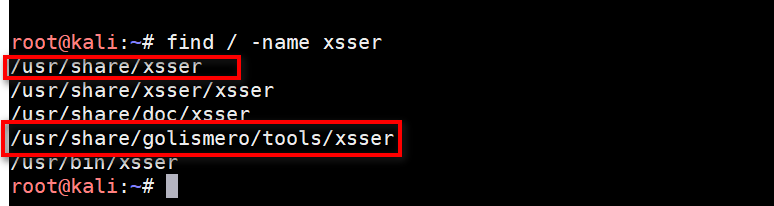

在kali linux上搜索一下xsser,看看程序在什么位置。结果发现,确实有两个xsser,如下图:

看看两个的区别是什么:

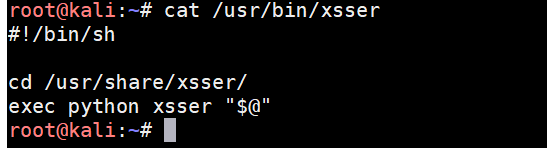

首先看一下,/usr/bin/xsser脚本是怎么写的

原来/usr/bin/xsser这个脚本使用的是/usr/share/xsser这个文件夹下的xsser

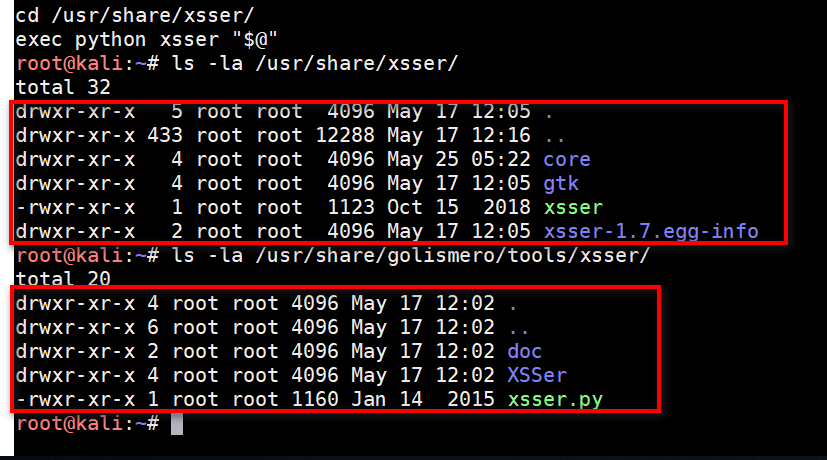

那/usr/share/xsser文件夹下的xsser与/usr/share/golismero/tools/xsser下的xsser有什么区别呢?

从图中能看出明显的不同。

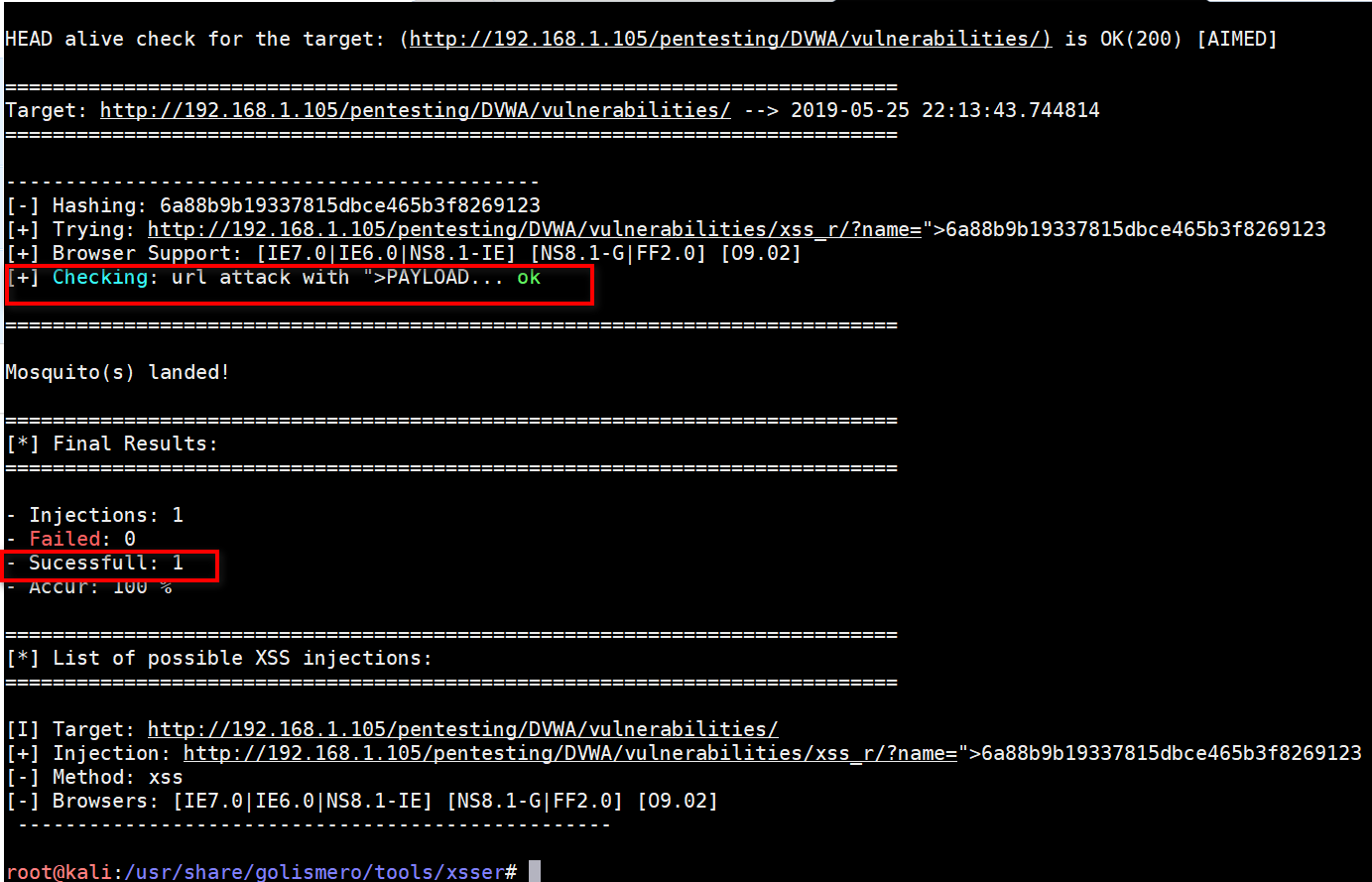

那我们直接使用/usr/share/golismero/tools/xsser下的xsser,看看是否能成功。

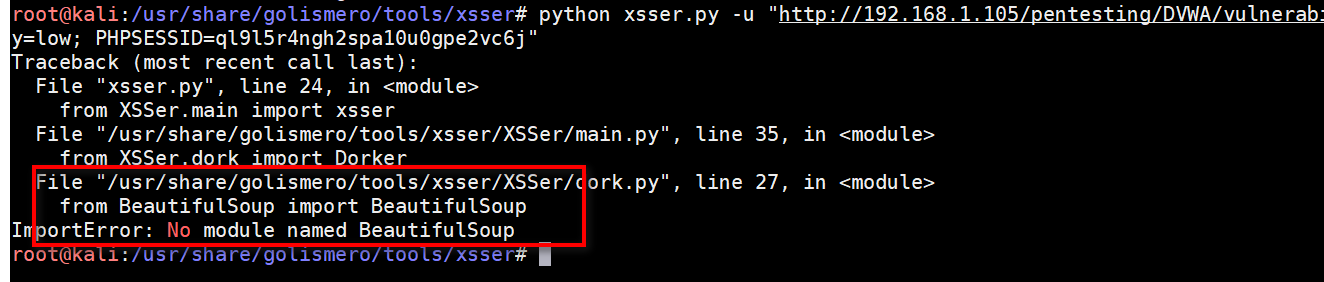

cd /usr/share/golismero/tools/xsser/ python xsser.py -u "http://192.168.1.105/pentesting/DVWA/vulnerabilities/" -g "xss_r/?name=" --cookie="security=low; PHPSESSID=ql9l5r4ngh2spa10u0gpe2vc6j"

运行后,出现了如下错误

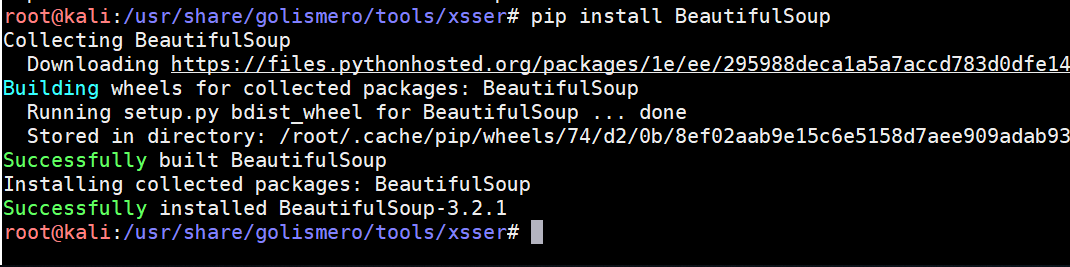

这是因为python中没有BeautifulSoup,那就装1个吧。

pip install BeautifulSoup

再试试,是否成功了?

成功了,经过多次测试,xsser可以正常使用了。

那我们就把默认的xsser换掉吧。替换步骤如下:

mv /usr/share/xsser/ /usr/share/xsser-back cp -R /usr/share/golismero/tools/xsser /usr/share/xsser cd /usr/share/xsser mv xsser.py xsser

这时,再进行测试,成功了

xsser -u "http://192.168.1.105/pentesting/DVWA/vulnerabilities/" -g "xss_r/?name=" --cookie="security=low; PHPSESSID=ql9l5r4ngh2spa10u0gpe2vc6j" -s -v

本次填坑已结束,欢迎交流!

本文标签: xsser,xsser填坑,kali linux xsser,

转载请注明出处: http://www.itsec365.cn/?id=58

- 上一篇:hping3工具使用说明

- 下一篇:AppScan扫描DVWA靶机网站的正确姿势

已有 7124 位网友参与,快来吐槽:

发表评论