利用burpsuite intruder重定向和token跟踪检测xss

时间:2018-09-18 作者:zhankehua 评论:0 点击:4808 次

利用burpsuite intruder重定向和token跟踪检测xss

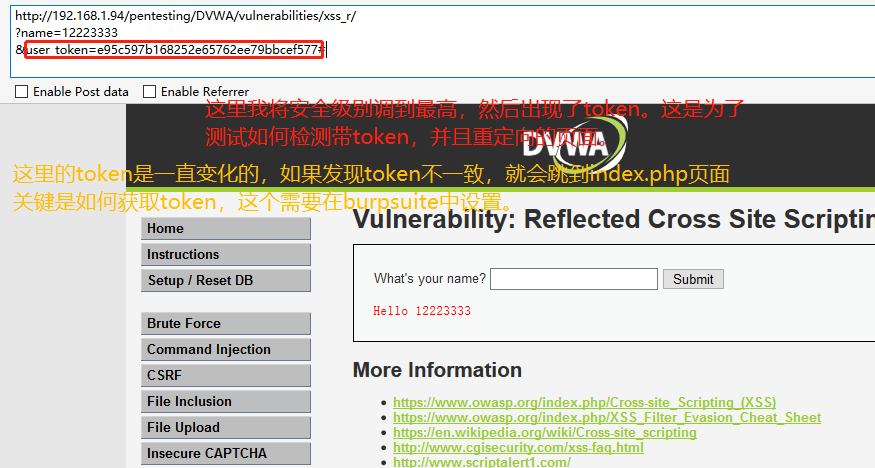

今天使用burpsuite intruder功能时,发现一个URL存在重定向和token。正常情况下,无法完成正确测试。经过努力,慢慢摸索,终于成功测试。现将测试过程记录下来。

1、测试插件

测试xss,我用的是xssValidator+phantomjs,如何安装,网上均有教程。这里只提供下载连接

phantomjs:http://phantomjs.org/download.html

xssValidator:https://github.com/nVisium/xssValidator

这里提醒一下,如果你使用的是BApp Store安装,那么他不会自动下载xss.js。

这里有个问题,就是我这里安装完成后,发现安装目录中没有xss-delector文件夹,所以就没有xss.js文件(该文件很重要哦,它不仅是检测服务,也是监听服务)了。

所以,我还是到Git下载了安装包,然后将里面的xss-delector文件夹拷贝到了我的安装目录。

PS 怎么知道自己插件的安装目录?

还是Burpsuite的Extender这个TAB下,选择“Extensions”,可以看到你安装的插件。下面的Details中Filename就是安装到的目录了。

这个上面描述的太粗略,我是通过搜索找到位置的:

C:\Users\zhxxxxxxx\AppData\Roaming\BurpSuite\bapps

使用:

运行XSS-Detector服务

Phantom.js和xss.js文件放在同一目录下,使用Phantom.js运行本地XSS-Detector服务。

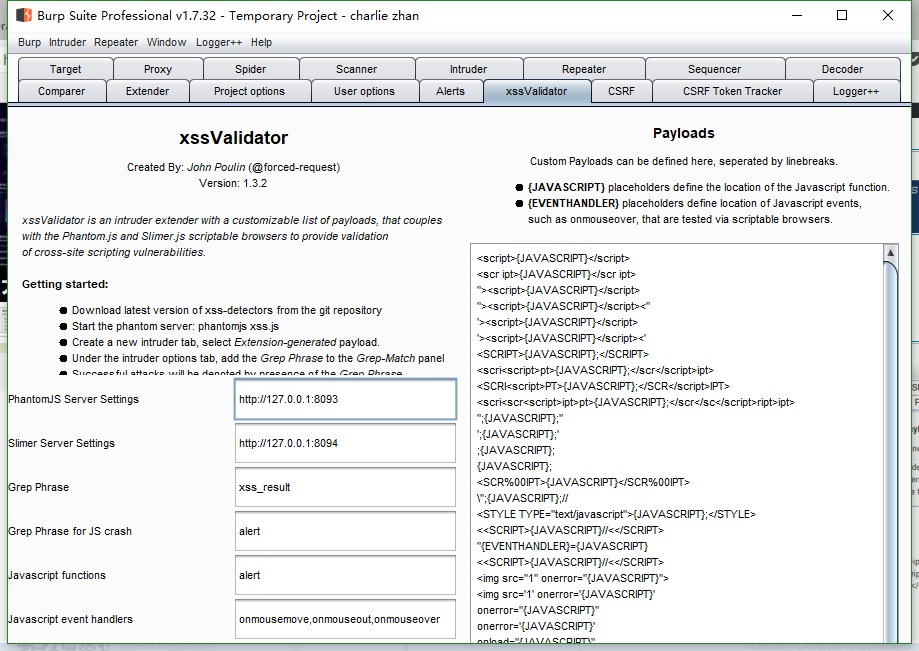

xss.js文件中包含XSS-Detector服务的监听IP、端口,默认为127.0.0.1:8093。

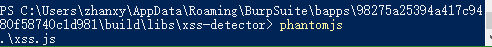

启动命令:phantomjs.exe xss.js

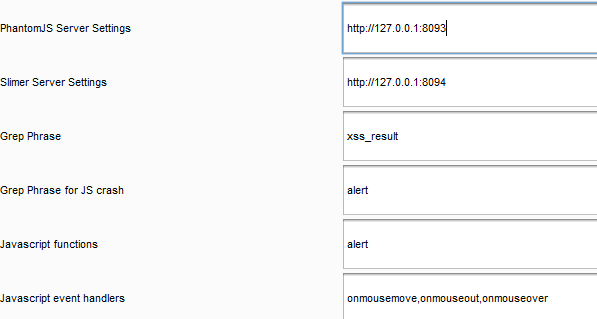

XSS Validator设置

如果xss.js文件中的IP、端口等未修改,保持默认即可。

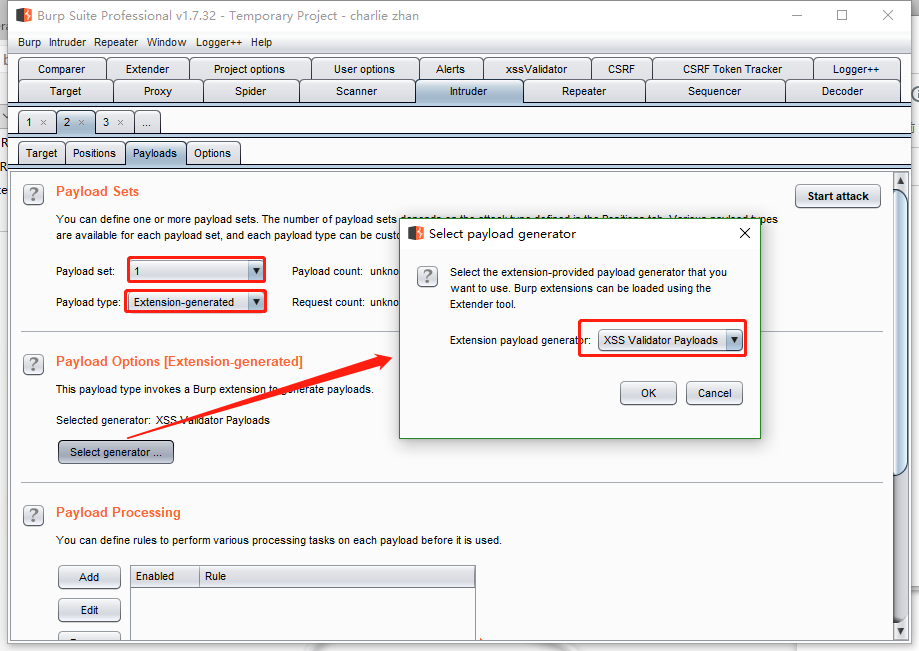

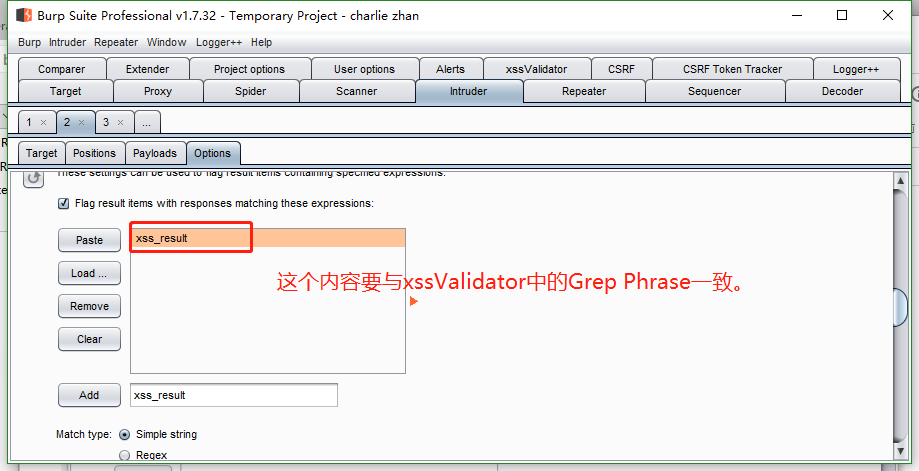

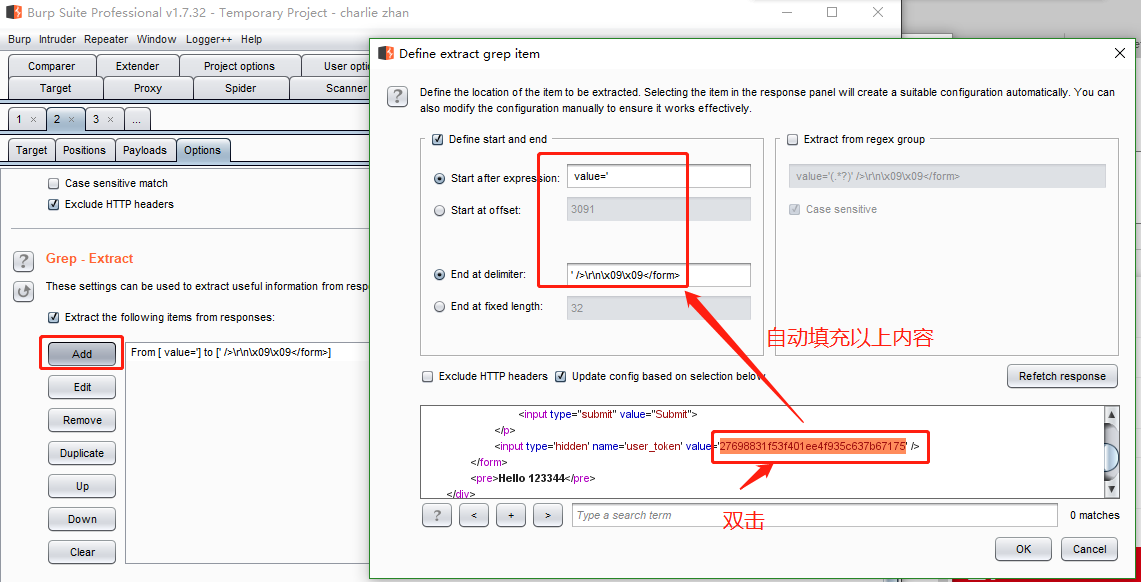

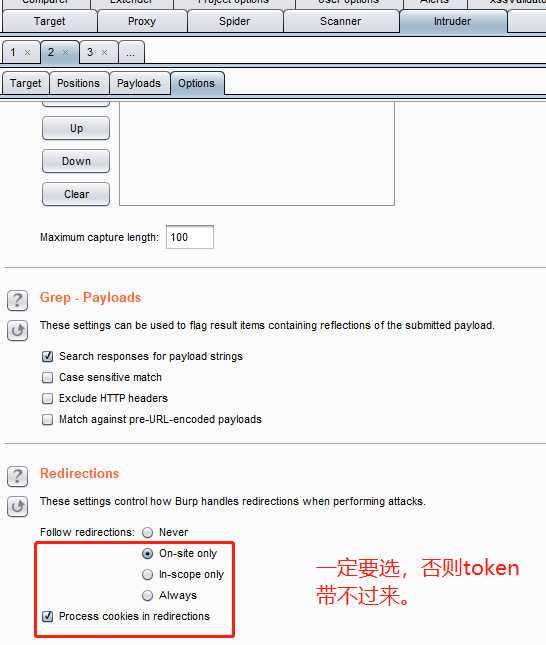

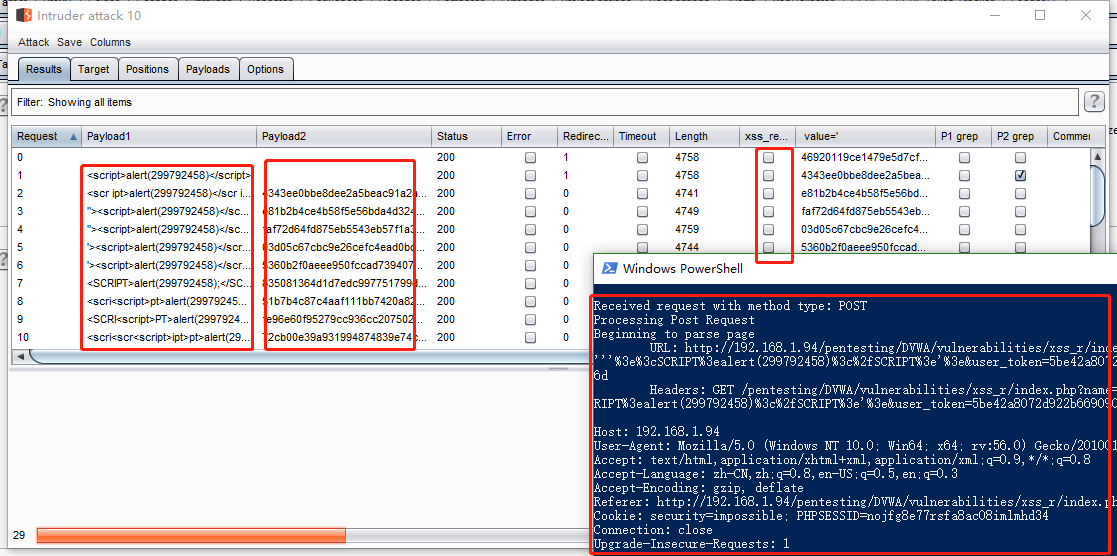

Intruder中使用XSS Validator Payloads

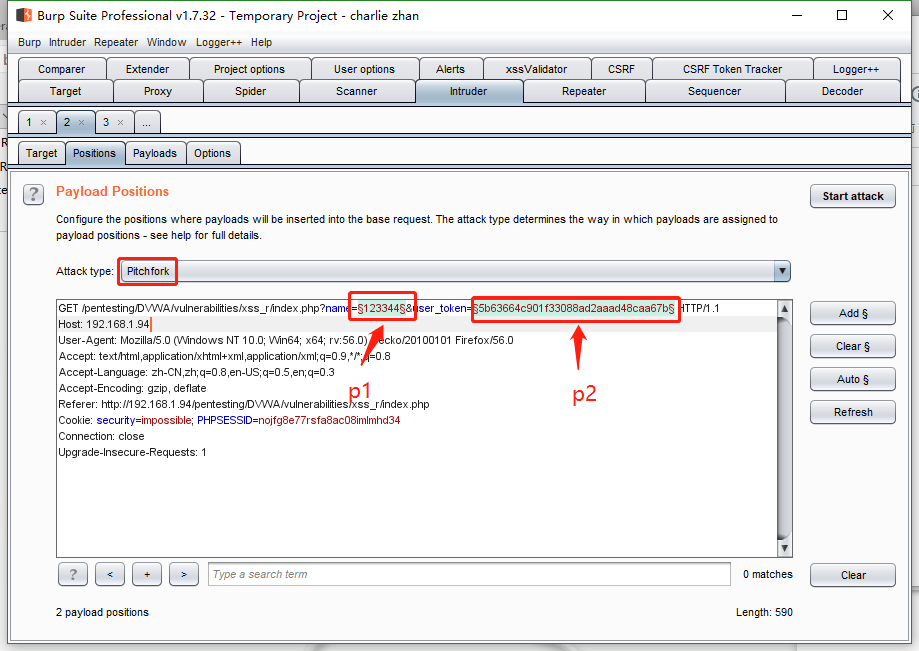

DVWA的XSS(Reflected)页面,发送请求,Burpsuite拦截请求包发送到Intruder,设置Payload位置。

下面是具体设置:

本文标签:

转载请注明出处: http://www.itsec365.cn/?id=54

已有 4808 位网友参与,快来吐槽:

发表评论